BUUCTF——MISC(流量分析)

文章目录

- wireshark

- 被嗅探的流量

- 数据包中的线索

- 大流量分析(1)

- 大流量分析(二)

- 大流量分析(三)

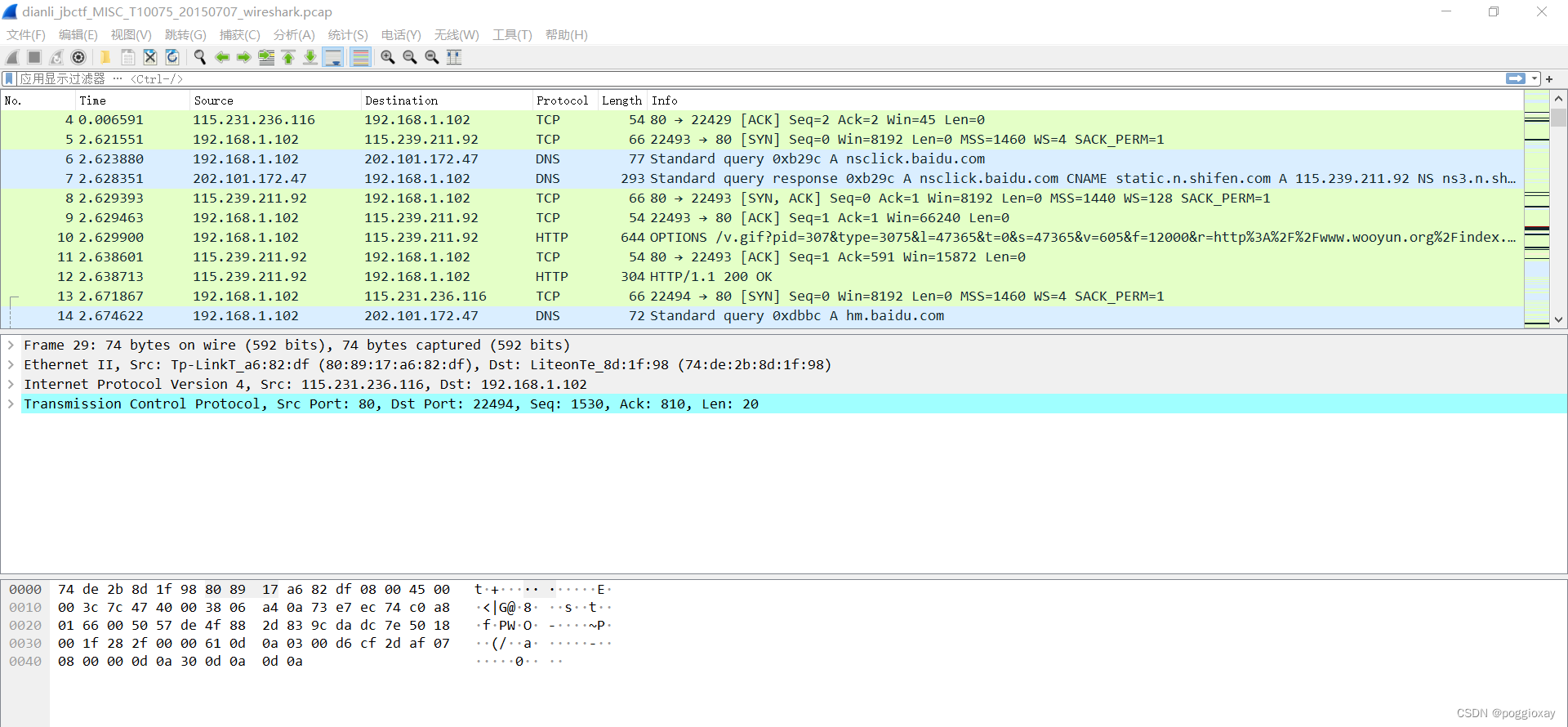

wireshark

压缩包下载打开得到

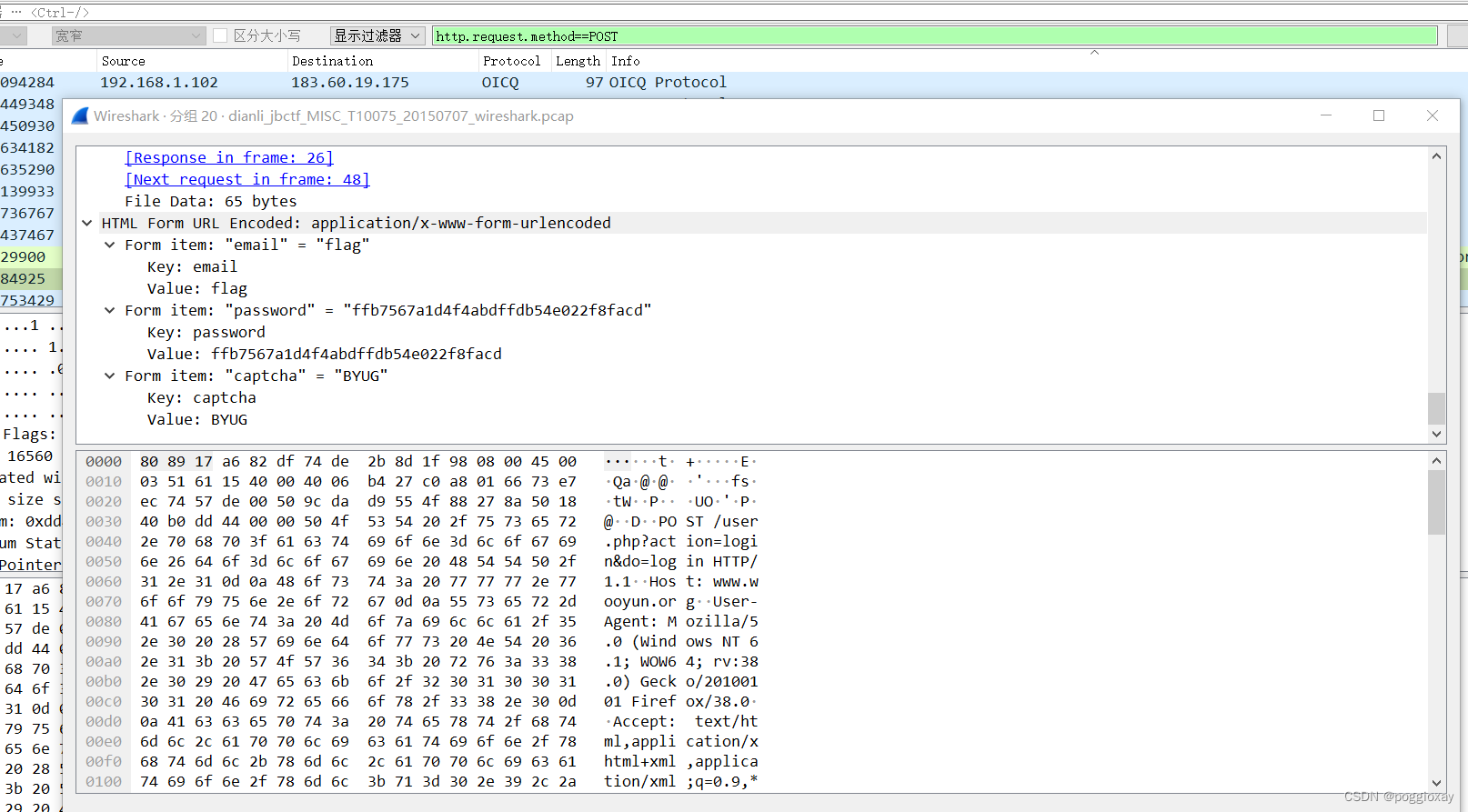

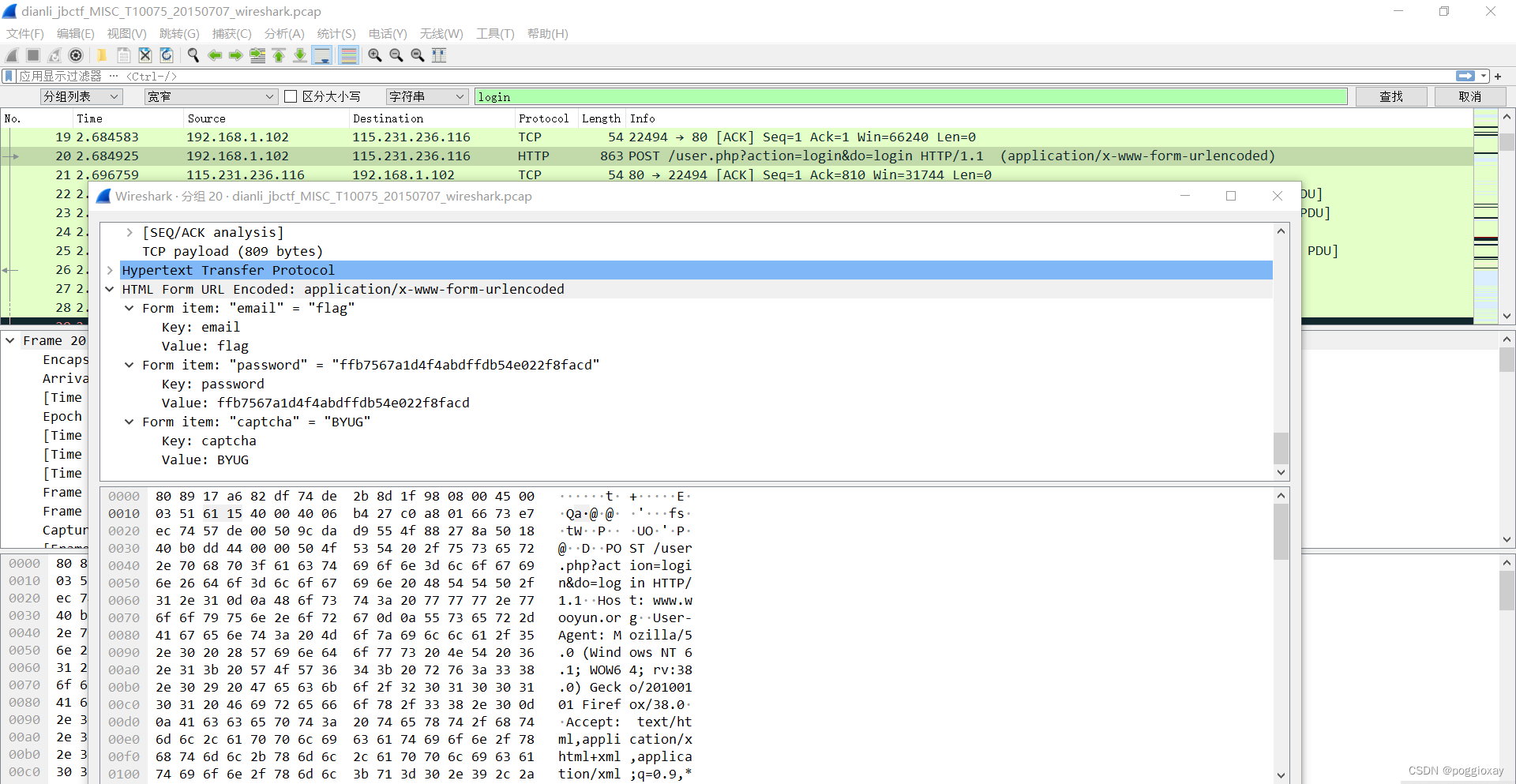

- 从题目出发,既然是上传登录信息,就直接搜索

http.request.method==post,因为上传用户登录信息使用的一定是http里的post方法。

2. 或者搜索字符串login

- 数据包中的内容不能复制,我们可以将数据包另存到一个文件夹,使用记事本或者其他方式打开即可。

- 即可得到

flag{ffb7567a1d4f4abdffdb54e022f8facd}。

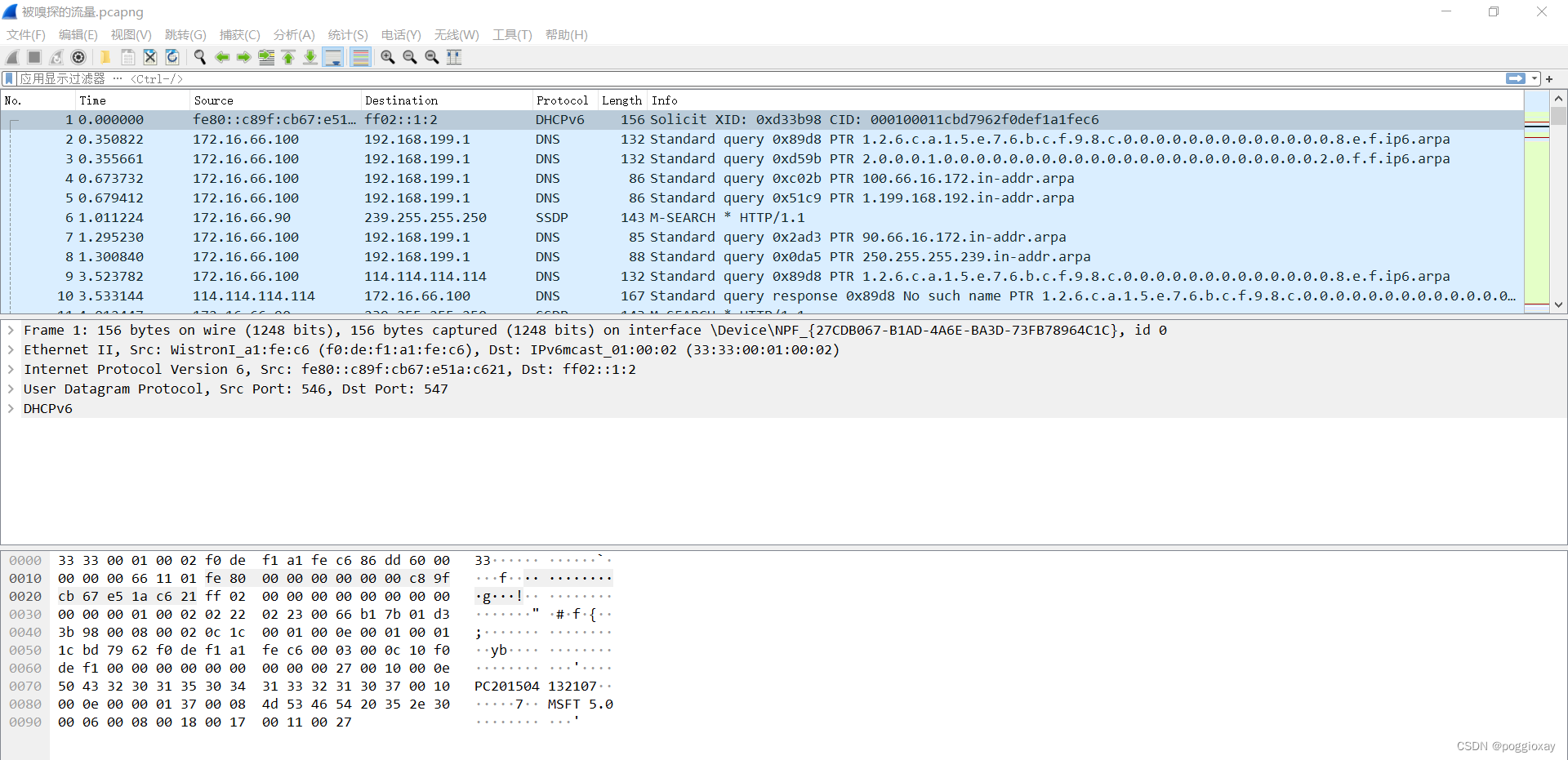

被嗅探的流量

提示告知是文件传输的流量,那进去过滤http流量包即可,找到关于upload、http等关键字的数据包,另存后使用记事本打开,即可看到flag。

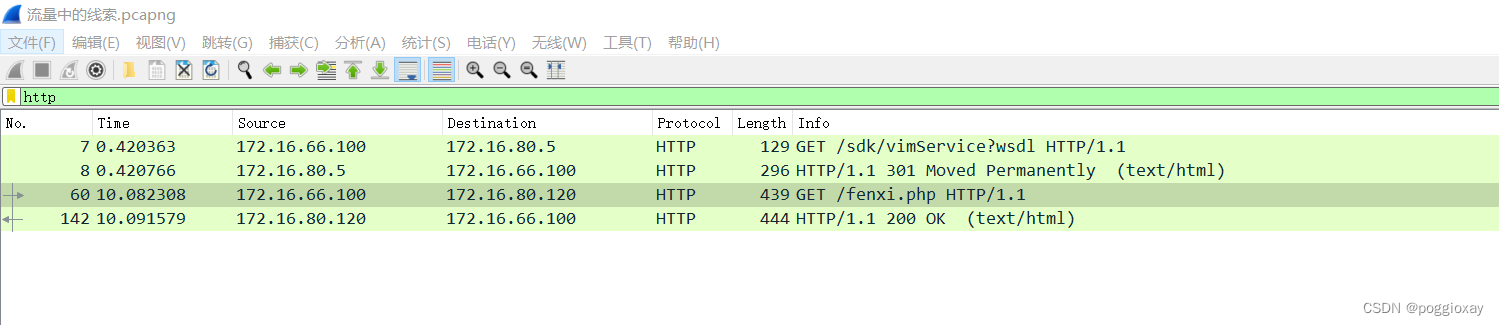

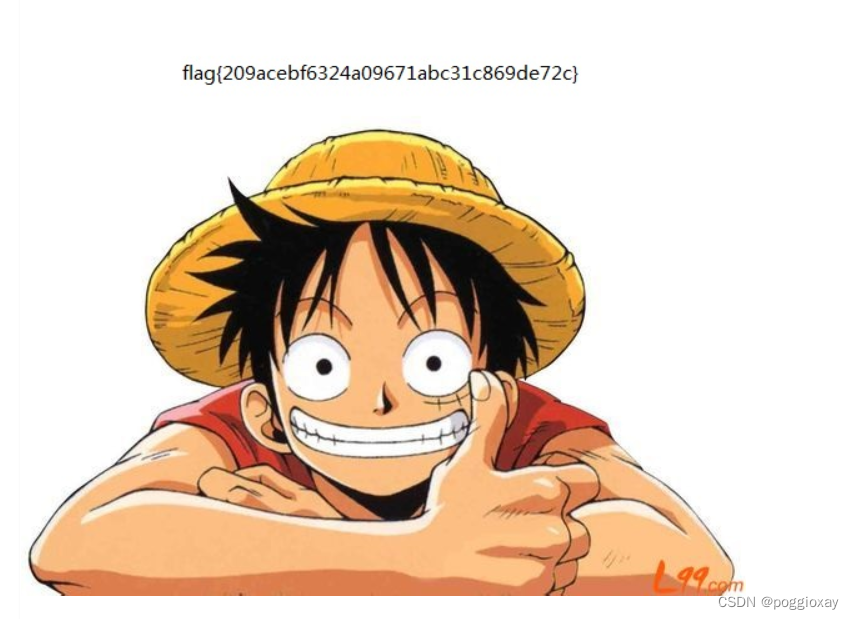

数据包中的线索

- 根据提示,“在线交流”,选择筛选出

HTTP包。

- 追踪该数据包的http流,由开头”

/9j/”,可知以下数据为jpg图片,“/9j/”经base64解码后结果为“\xff \xd8 \xff”,该三字节为jpg文件的开头三字节,所以可推断出以下文件为jpg文件。

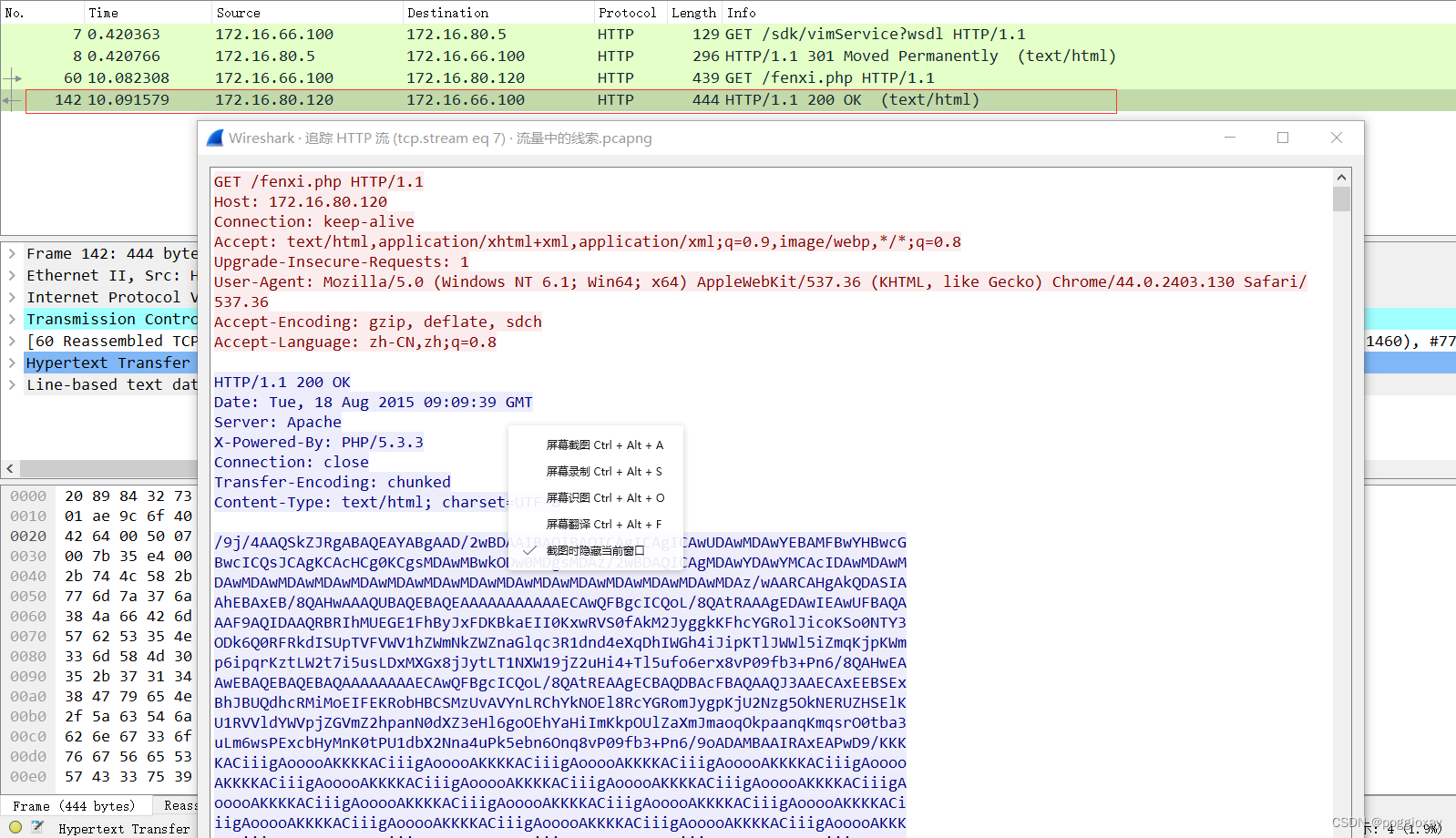

- base64图片解码

输入data:image/jpg;base64,base64图片编码,然后点击追加img标签,即可生成解码后的图片。

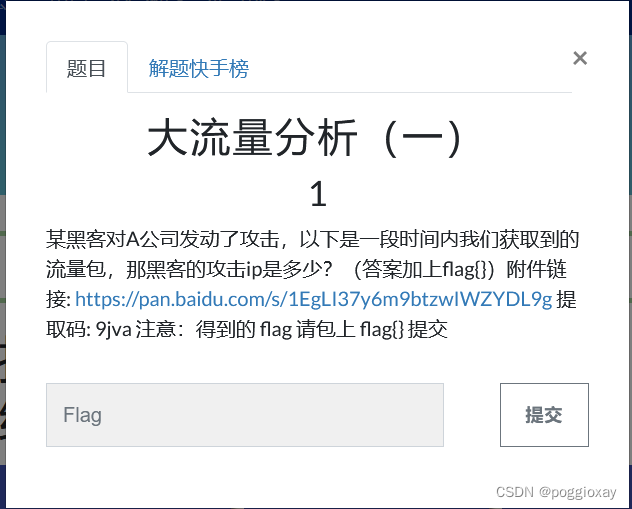

大流量分析(1)

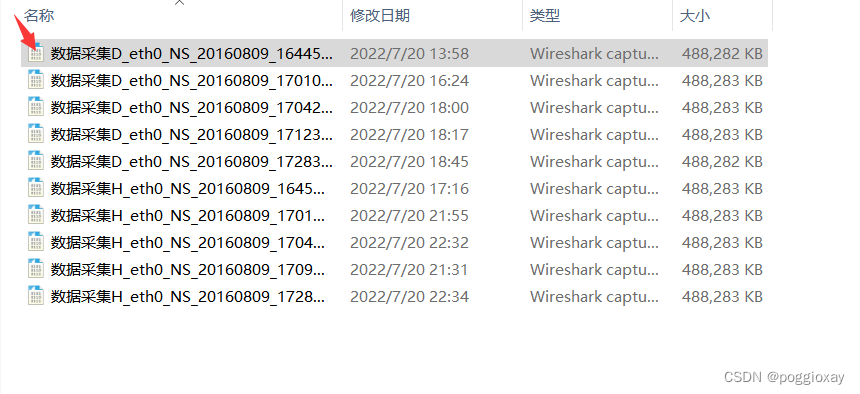

打开这个流量包

打开这个流量包

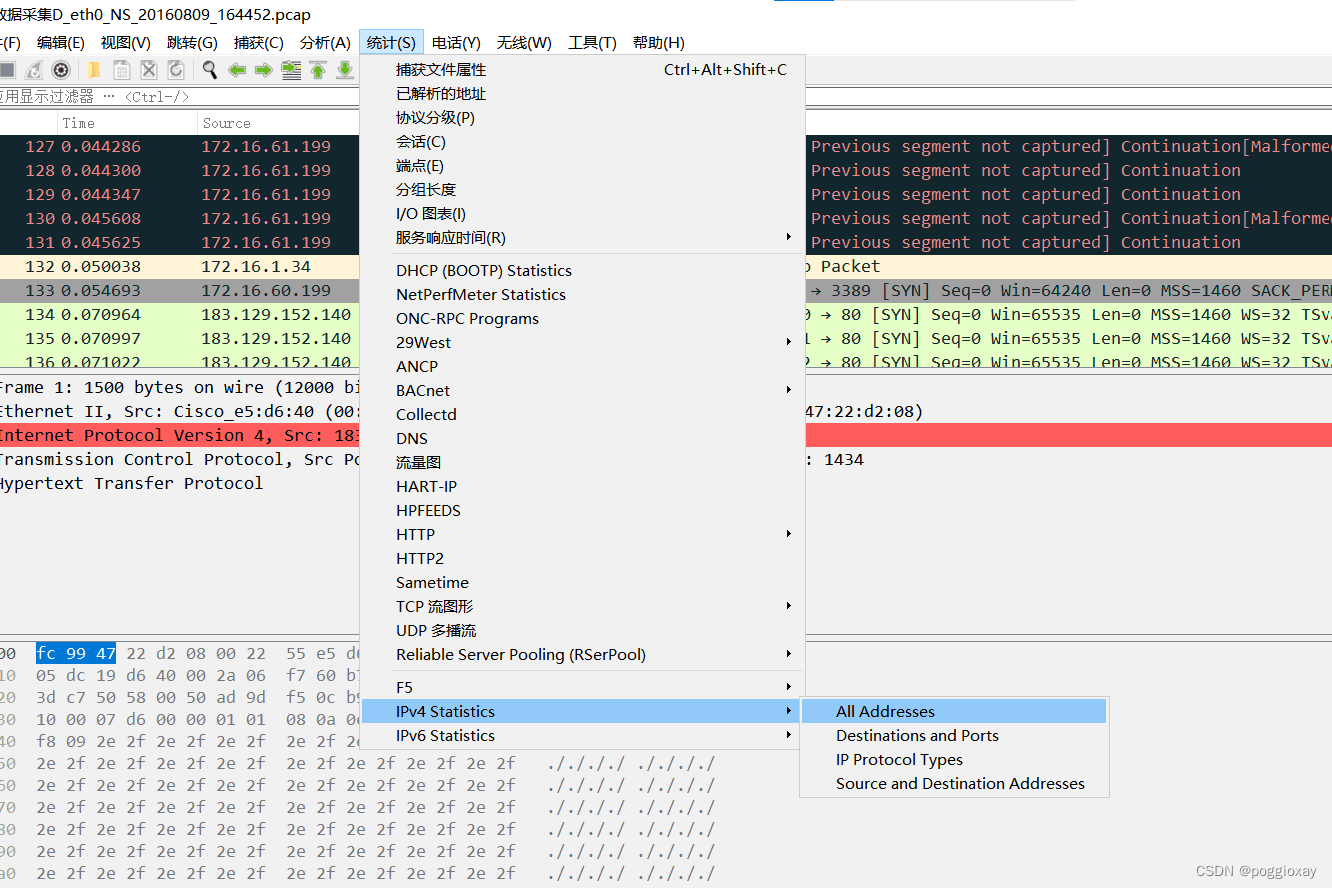

利用

利用wireshark的统计功能

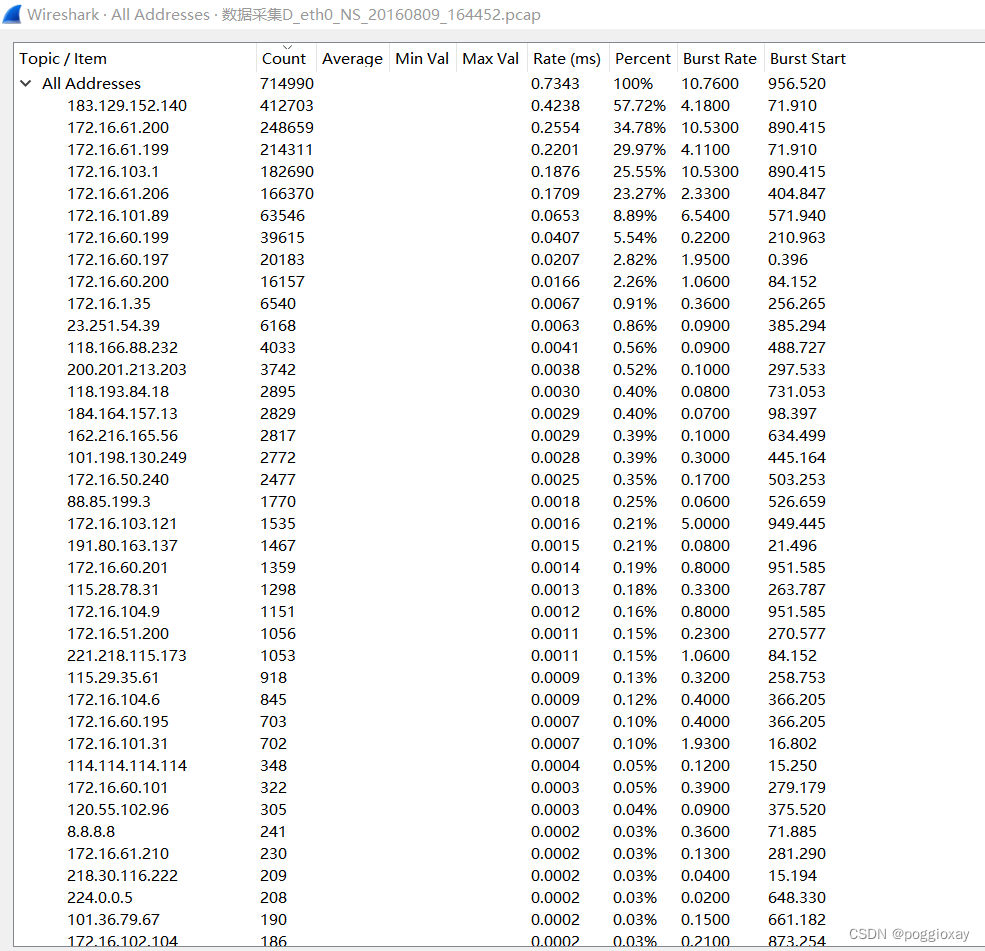

发现次数最多的IP地址

发现次数最多的IP地址183.129.152.140

尝试一下flag{183.129.152.140},成功。

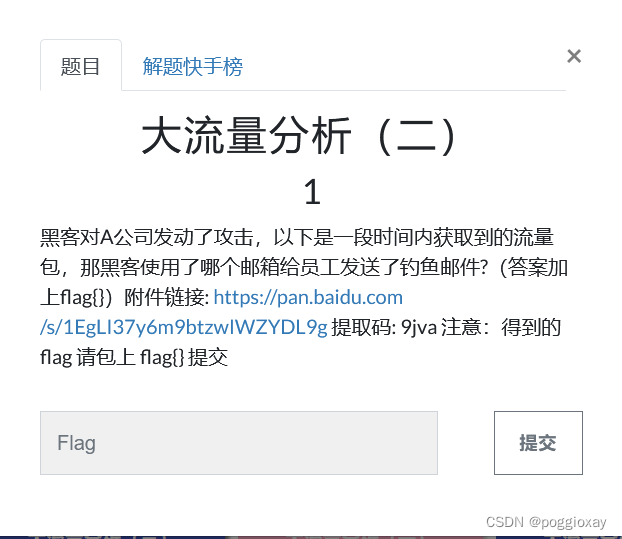

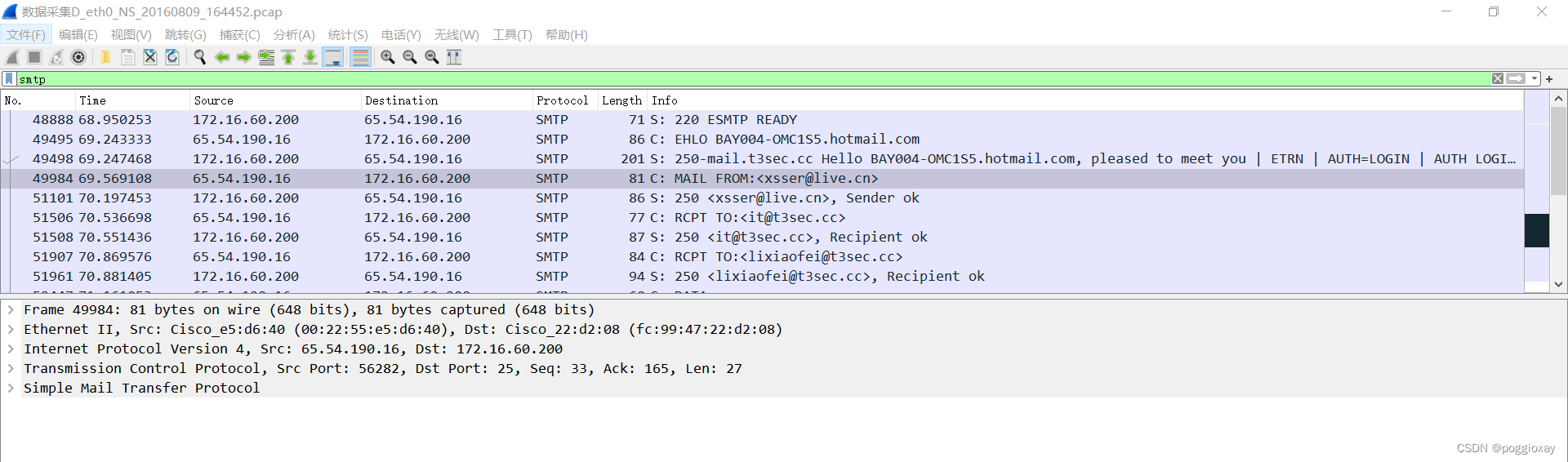

大流量分析(二)

还是上一题的流量包,我们知道发送邮件的协议一般为SMTP

我们首先尝试第一眼看到的

我们首先尝试第一眼看到的xsser@live.cn,发现flag正确,所以后面看见的邮箱也就不需要试了。

大流量分析(三)

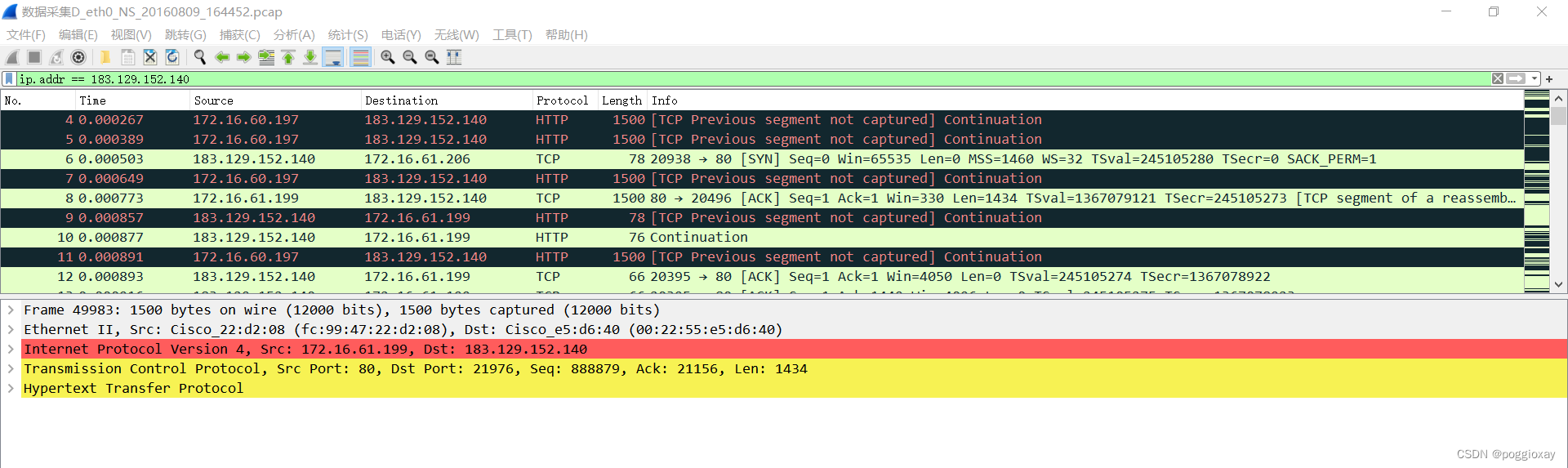

在上上一题中,我们得到了黑客的攻击IP

在上上一题中,我们得到了黑客的攻击IP183.129.152.140,首先过滤一下这个IP;

这里要找文件名,因为是后门文件,一般是.php,也可以使用关键词phpinfo(),仔细查看每一个符合要求的流量包,得到flag{admin.bak.php}。

1403

1403

暂无认证

暂无认证

浮世清欢727: PHP文件源码怎么看啊

竹言笙熙: 看起来像buuctf

xiaohuangrena: 你好,这些题目是在哪个平台上的吗

知堂织韵: label vs lable 查查字典吧

wlopghost: 哥你知道为啥了吗